『*.google.com』不正証明書問題、Android 4.Xでできる対策

トルコの認証局が中間CA証明書を誤って発行したことで、その電子証明書の交付を受けた組織によって、さまざまなGoogleサイト「*.google.com」へのなりすましが可能な偽の証明書が作成されてしまった。この問題に対し、各ブラウザベンダーやアップデートなどで問題の証明書を無効にする対策を講じている。

iOSやAndroid 2.3以下のAndroidの場合は、今すぐにできる対策はないが、Android 4.Xの場合はセキュリティ証明書の無効化ができるので、今すぐに対策ができる。

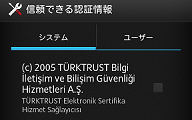

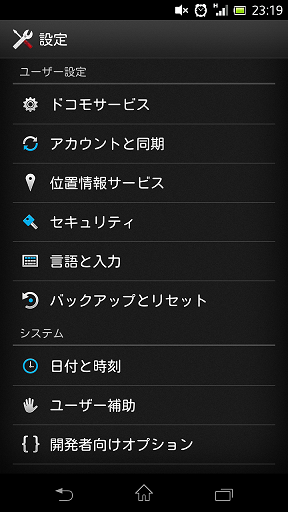

セキュリティ証明書の無効化方法

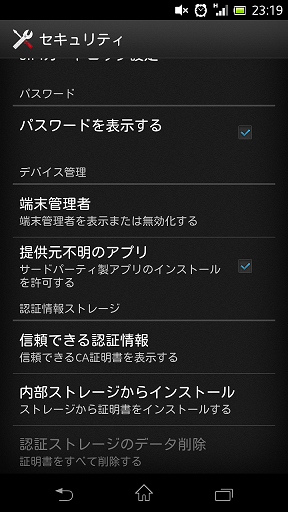

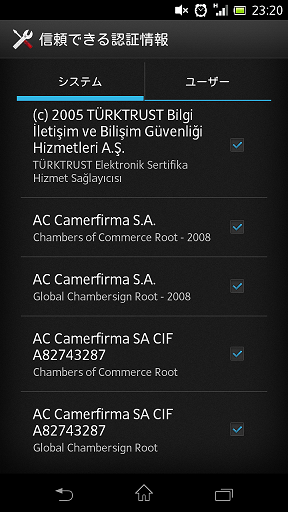

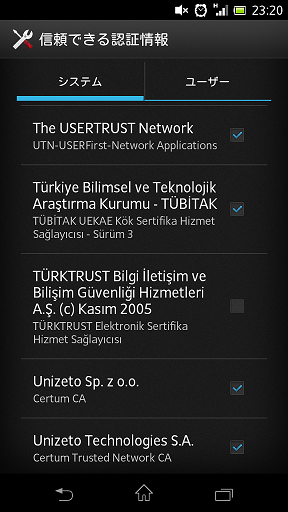

「設定」→「セキュリティ」→「信頼できる認証情報」から、

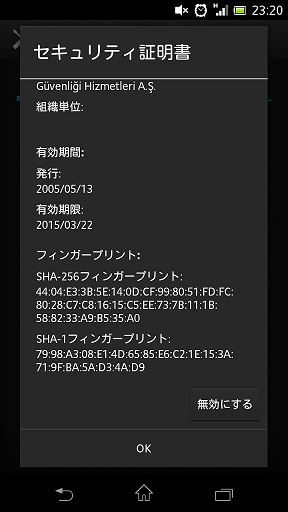

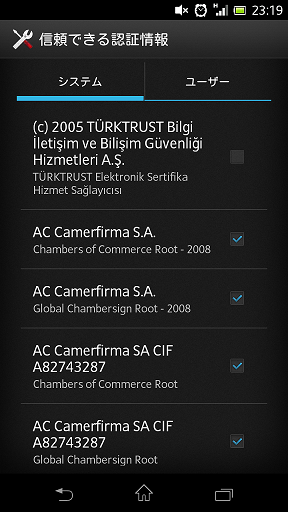

問題の『TURKTRUST』の2つを無効にする。一度開いて、下までスクロールすると「無効にする」ボタンが表示されるので無効にできる。

2つともチェックを外しておく。

今回の対処を行うと、『TURKTRUST』が誤って作成してしまった2つの下位認証局「*.EGO.GOV.TR」と「e-islam.kktcmerkezbankasi.org」と不正な「*.google.com」が無効化できる。『TURKTRUST』から正規の認証を受けたサイトもアクセスできなくなるなどのことが起きてしまうが、トルコの認証機関である為、ほぼ影響は無いだろう。

このような細かい設定を変更できるのは、やはりAndroidの利点だろう。iOSの場合、Appleによるアップデートなどの対策を待つしか無い。

Source:CNET Japan

こちらもおすすめ

いま、注目の記事

Geeklesの最新記事

Geekles(ギークルズ)をフォロー

Geeklesはたくさんのガジェット好き(=ギーク)が集まり、ガジェットやオーディオ、アプリ、カメラに関する情報を発信するメディアです。